Linux SSH服务器面临的新型恶意软件攻击

关键须知

不安全的 Linux SSH 服务器正遭受未知攻击者的暴力破解攻击。攻击者使用 Tsunami 和 ShellBot 分布式拒绝服务DDoS机器人。恶意活动包括特权提升工具、日志清理器以及 Monero 矿工。强烈建议使用复杂密码以减少此类攻击。近期报告指出,不安全的 Linux SSH 服务器 正遭遇来自未知威胁行为者的暴力破解攻击。这些攻击者正在部署 Tsunami 和 ShellBot DDoS 机器人,同时还使用特权提升工具、日志清理器和一个 XMRig 矿工,相关信息由 BleepingComputer 报道。

在对公开暴露的 Linux SSH 服务器进行用户名和密码组合的暴力破解后,攻击者会执行一个命令,以便运行恶意软件集合。该集合包括能够执行 UDP、ACK、SYN 和 DDoS 攻击的 Tsunami Ziggy 变种,以及执行远程控制命令的 ShellBot DDoS 机器人。根据 ASEC 的报告,ShellBot 还支持对 UDP、HTTP 和 TCP 流量的端口扫描。

clash加速器随后,恶意活动会使用 MIG Logcleaner v20 和 Shadow Log Cleaner 工具进行隐蔽处理,攻击者接着会部署特权提升恶意软件和 Monero 资产的矿工。为了应对这类攻击,已经强烈建议用户采用强密码。

重要提示:为了保护您的 Linux SSH 服务器,请确保使用复杂且独特的密码,以降低被攻击的风险。

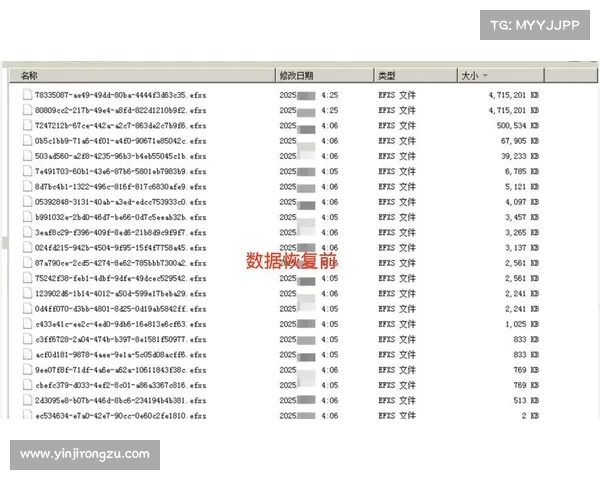

攻击类型描述暴力破解攻击使用公共用户名和密码组合进行攻击DDoS 攻击利用 Tsunami 和 ShellBot 的能力特权提升部署恶意软件来获取更高的权限日志清理使用专门工具隐藏恶意活动矿工进行 Monero 加密货币挖掘了解以上信息并采取相应措施,可以有效降低 Linux SSH 服务器的风险。