Active Directory 恢复计划的重要性

关键要点

Active DirectoryAD的恢复计划是身份威胁检测与响应ITDR计划的优先事项。AD 经常是身份安全链中的薄弱环节,许多组织遭遇成功的 AD 攻击。恶意攻击者利用 AD 进行各种网络攻击,包括持久性技术和特权提升。实际案例表明,通过正确的恢复步骤,组织能够有效应对 AD 安全事件。在当前的数字世界中,Active DirectoryAD的安全性直接影响到组织的整体安全能力。AD 是确保员工身份认证的重要系统,若其没有安全保障,整个组织将面临重大风险。数据显示,过去一到两年内,有50的组织经历了 AD 攻击,超过40的攻击是成功的。根据 Enterprise Management Associates 的报告,渗透测试人员在 82 的情况下成功利用了 AD 的漏洞。

为什么需要一个 AD 恢复计划

不幸的是,Active Directory 通常被视为身份安全链中的薄弱环节。虽然当正确配置和部署时,AD 显得非常强大,但错误配置的可能性也同样普遍。恶意攻击者显然明白这一点,90的网络攻击都与 AD 有关,AD 可以是初始攻击载体、持久性目标或用来获取特权并在网络中横向移动的工具。

主要问题包括:

系统性弱点使 AD 成为软目标,身份凭据滥用发生于80的数据泄露事件。零信任模型暗含的假设是,应用到 AD 的系统会保持其完整性,但实际上这一点常常被忽视。这使得 AD 常常处于网络攻击的主要环节,攻击者利用 AD 执行持久性技术、特权提升和防御规避等策略。

实际案例分析

我们最近亲历了一起 AD 实例被攻陷所带来的严重后果。在今年1月初,我们的一位在 EMEA 区域的合作伙伴联系了我们,报告中东的一位关键基础设施客户遭遇安全事件。我们的合作伙伴正在进行端点检测与响应EDR部署时发现客户的域控制器出现恶意软件,控制权已被攻击者掌握,AD 也完全被攻陷。

因此,我们被召唤参与应急响应。

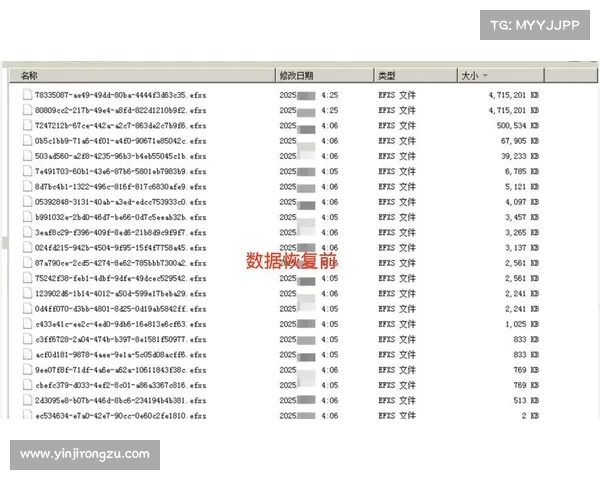

为了帮助客户恢复,我们需要客户与 Semperis 的协调配合,我们首先利用 Active Directory Forest Recovery (ADFR) 工具创建了一道安全屏障。我们对客户的 AD 进行了备份,并将其与操作系统解耦,这样我们可以避免潜在的根套件和后门的风险。

极速云clash恢复过程中的关键步骤包括:

隔离所有 Group Policy 中的内容,防止诸如 Ryuk 勒索病毒的攻击手段。遵循 Microsoft 的林恢复指南,确保两次轮换 Kerberos 票证以阻止 Golden Ticket 攻击。在分析阶段,探寻多个核心问题的答案,比如攻击者如何侵入、他们是如何破坏 AD 的、他们如何获取域凭据等。在此过程中,客户虽然面临危机,但依然维持日常运营,避免了长时间停工的风险,因此我们在深入分析的同时确保客户的服务不受影响。

根本原因评估

经过一段时间的深入调查,我们发现该客户遭到多方向及多攻击者的攻击。其中至少有四个攻击者在不同的攻击环节上活跃。有些已经拥有域帐户,而有些则在尝试密码喷洒。

我们遇到了一个网络安全噩梦。

为了检查系统暴露情况,比如 Group Policy 对象的链接和可反向密码,我们使用了 Purple Knight,并根据形势需要应用额外的脚本和手动检查。

在这一过程中,我们发现多个用户帐户,包括管理员帐户,存在定义 SPN 的情况,这些都是 Kerberoasting 的主要目标。我们还发现域计算机缺乏定义系统中任何证书的能力,以及一个能够重置系统中所有密码的客服帐户,包括系统管理员的密码。

恢复 Active Directory

面对如此复杂的局面,我们决定采取“分而治之”的策略。EDR 团队继续在其服务器上部署防护,同时寻找并消灭控制中心。我们花了一天半的时间强化 Active Directory,具体措施包括:

引入分层模型管理员不再通过普通工作